CCNA Security Módulo 8

Laboratorio 4: Túneles GRE

Fecha: 7/7/2010 Instructor: Ernesto Vilarrasa

Escenario: tenemos un escenario de dos sucursales conectadas a internet mediante

routers con NAT y túneles GRE, ya que éstos permiten el tráfico multicast, y este

escenario utiliza EIGRP debido a su rapidez de convergencia.

Configuración de equipos: el router ISP sólo tiene las IP correspondientes, su configuración no

afecta el escenario debido a que no tenemos control sobre equipos de un ISP.

Cordoba#sh runn

Building configuration...

!

hostname Cordoba

!

interface Tunnel0 generamos la interfaz virtual

ip address 192.168.0.2 255.255.255.252 le

asignamos una IP, en este caso privada

tunnel source

FastEthernet0/1

tunnel

destination 200.45.0.1 definimos el final del túnel

(IP del peer)

!

interface FastEthernet0/0

ip address 192.168.20.1 255.255.255.0 dirección

de gateway de los host LAN

ip nat inside definimos estado del NAT

!

interface FastEthernet0/1

ip address

200.69.216.1 255.255.255.252 dirección IP de internet

ip

nat outside definimos estado del NAT

!

router eigrp 100 enrutamiento sólo las redes privadas

network 192.168.0.0

0.0.0.3 túnel

network

192.168.20.0 red local

no

auto-summary

!

ip nat inside source list 1 interface FastEthernet0/1

overload conversión NAT

ip route 0.0.0.0 0.0.0.0

200.69.216.2 ruta por defecto

!

access-list 1 permit

192.168.20.0 0.0.0.255 tráfico interesante para NAT

!

end

Rosario#sh running-config

Building configuration...

!

hostname Rosario

!

interface Tunnel0

ip address

192.168.0.1 255.255.255.252

tunnel source

FastEthernet0/1

tunnel

destination 200.69.216.1

!

interface FastEthernet0/0

ip

address 192.168.10.1 255.255.255.0

ip nat inside definimos estado del NAT

!

interface FastEthernet0/1

ip address

200.45.0.1 255.255.255.252

ip

nat outside definimos estado del NAT

!

router eigrp 100 enrutamiento sólo las redes privadas

network 192.168.0.0

0.0.0.3 túnel

network

192.168.10.0 local

no

auto-summary

!

ip nat inside source list 1 interface FastEthernet0/1

overload conversión NAT

ip route 0.0.0.0 0.0.0.0

200.45.0.2 ruta por defecto

!

access-list 1 permit

192.168.10.0 0.0.0.255 tráfico interesante para NAT

!

ip dhcp excluded-address 192.168.10.1 dirección no afectada al DHCP

!

ip dhcp pool DHCP pool

para los clientes LAN

network 192.168.10.0 255.255.255.0

default-router 192.168.10.1

!

end

Verificación:

Rosario#sh ip route

Gateway of last resort is 200.45.0.2 to network

0.0.0.0

192.168.0.0/30

is subnetted, 1 subnets

C

192.168.0.0 is directly connected, Tunnel0

C

192.168.10.0/24 is directly connected, FastEthernet0/0

D

192.168.20.0/24

[90/26882560] via 192.168.0.2, 00:02:39, Tunnel0

200.45.0.0/30 is subnetted, 1 subnets

C

200.45.0.0 is directly connected, FastEthernet0/1

S* 0.0.0.0/0 [1/0] via 200.45.0.2

Rosario#

Cordoba# show ip route

Gateway of last resort is 200.69.216.2 to network

0.0.0.0

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C

192.168.0.0/30 is directly connected, Tunnel0

D

192.168.10.0/24 [90/26882560]

via 192.168.0.1, 00:00:07, Tunnel0

C

192.168.20.0/24 is directly connected, FastEthernet0/0

200.69.216.0/30 is subnetted, 1 subnets

C

200.69.216.0 is directly connected, FastEthernet0/1

S* 0.0.0.0/0

[1/0] via 200.69.216.2

Cordoba#sh int tunnel 0

Tunnel0 is up, line protocol is up (connected)

Hardware is

Tunnel

Internet

address is 192.168.0.2/30

MTU 1476

bytes, BW 100 Kbit/sec, DLY 50000 usec,

reliability 255/255, txload 1/255, rxload

1/255

Encapsulation

TUNNEL, loopback not set

Keepalive not

set

Tunnel source

200.69.216.1 (FastEthernet0/1), destination 200.45.0.1

Tunnel

protocol/transport GRE/IP

Key

disabled, sequencing disabled

Checksumming of packets disabled

Tunnel TTL

255

Fast

tunneling enabled

Tunnel

transport MTU 1476 bytes

---resumido---

C:\>tracert

192.168.10.2

Tracing route to 192.168.10.2 over a maximum of 30

hops:

1 78 ms

31 ms 31 ms 192.168.20.1

2 94 ms

93 ms 93 ms 192.168.0.1 túnel

GRE

3 *

125 ms 110 ms 192.168.10.2

Trace complete.

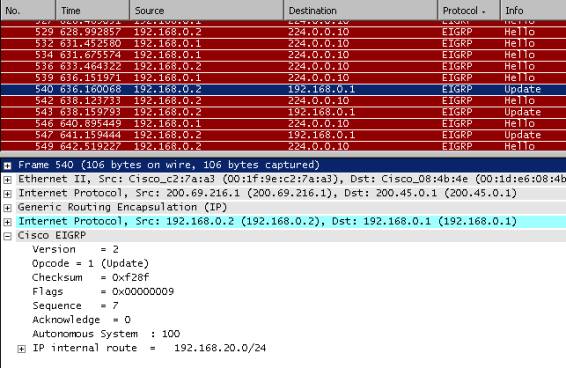

Ahora conectamos un switch en la conexión outside y corremos un sniffer para captrar el

tráfico entre sucursales, configuramos el monitoreo de puertos (SPAN, capítulo 6):

Switch(config)#monitor session 1 source

interface Fa0/1 interfaz conectada a Córdoba

Switch(config)#monitor session 1 destination

interface Fa0/10 interfaz conectada al Wireshark

Aquí obsevamos lo siguiente: un update EIGRP informando sobre la ruta a 192.168.20.0/24

también vemos el origen real del paquete: 200.69.216.1 y el origen del paquete encapsulado:

192.168.0.2 también vemos ambos destinos, reales y tunelados, y que es un paquete GRE

(Generic Routing Encapsulation)

Podemos generar un túnel IP Sec junto con el túnel GRE para proteger el tráfico de usuarios, y el tráfico

de enrutamiento viajará sin protección.

También podemos darle autenticación MD5 al enrutamiento para evitar spoofing, con esto las actualizaciones

EIGRP no se encriptan, pero se autentica con un hash para verificar de quien envía la data es quien dice ser.

Cordoba#conf t la misma configuración para Rosario

Cordoba(config)#key

chain AAAEIGRP nombre del grupo de claves

Cordoba(config-keychain)#key

1 pueden utilizarse varios juegos de claves, en

este caso uno

Cordoba(config-keychain-key)#key-string

Clave12345 configuramos la clave de autenticación

Cordoba(config-keychain-key)#exit

Cordoba(config-keychain)#exit

Cordoba(config)#int tunnel 0

Cordoba(config-if)#ip

authentication mode eigrp 100 md5 configuramos

modo de autenticación

Cordoba(config-if)#ip authentication key-chain

eigrp 100 AAAEIGRP utilizamos el grupo AAAEIGRP

Cordoba(config-if)#end

Cordoba# sh ip route si aparecen rutas tipo D en la tabla de rutas anterior es

porque ambos

routers confían entre

ellos

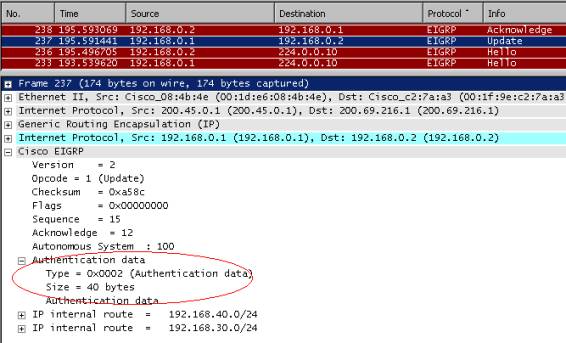

Aquí vemos un update EIGRP sobre las redes generadas para tal fin: 192.168.30.0 y 40.0/24 mediante interfaces

Loopback, esta vez con autenticación MD5.

En este PC que captura tráfico, no podríamos inyectar paquetes EIGRP en el túnel sin hash generado mediante el

key correspondiente.

(2010) Crazy tales to sleep by uncle Ernest

Rosario, Argentina