Invitando a otro pariente viejo para navidad

Fecha:

diciembre del 2019

Escenario

Este

escenario es parte de la trilogía de “reuniendo la familia para navidad” del 2017,

e “invitado a un pariente viejo para

navidad” del 2018, donde reuní toda una familia

de routers

y equipos terminadores de VPN Cisco, donde había equipos muy muy viejos,

viejos y mas

o menos nuevos, y todos intercambiaron paquetes en navidad.

Esta

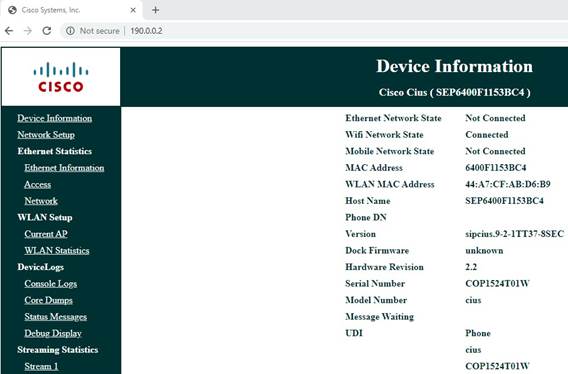

vez traje a la familia una tablet Cisco CIUS, un

equipo que en su corta vida salió

apareció algunas

películas y series.

Fuente: engadget.com

Escenario

Para este escenario tenía previsto levantar una VPN desde la CIUS contra un ASA, pero por temas

de liciencias “AnyConnect for mobile” no pude lograrlo, por lo tanto y para no resignar sus 5 minutos

de fama, el lab sólo consistió accediendo mediante un navegador a la administración web de la CIUS,

pasando por un router 1841, un ASA y un PIX, toda la familia de versiones nuevamente intercambiando

paquetes en navidad y por tercer año consecutivo.

Este escenario no tiene dificultad técnica, es sólo para darle un poco de dignidad a un equipo viejo.

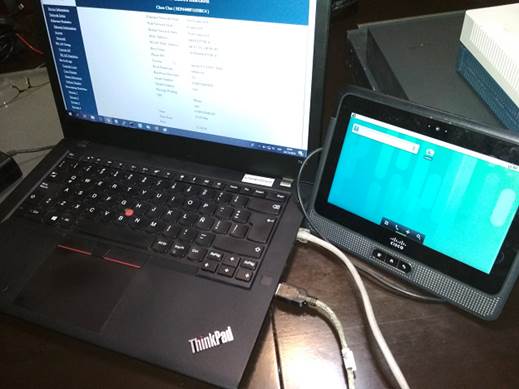

1.- Acceso de extremo a extremo:

2.- Monitoreo

en PIX:

PIX501# sh conn

1 in use, 3 most used

TCP out 190.0.0.2:80 in

192.168.1.2:17661 idle 0:00:13 Bytes 12892 flags UIO

PIX501#

PIX501# sh xlate

1 in use, 3 most used

PAT Global 200.0.0.1(1024) Local

192.168.1.2(17661)

PIX501#

3.- Monitoreo

en ASA:

ASA-5510# sh conn

1 in use, 3 most used

TCP outside 190.0.0.2:80 inside

192.168.2.2:17661, idle 0:00:08, bytes 12893, flags UIO

ASA-5510#

ASA-5510# sh xlate

1 in use, 3 most used

Flags: D - DNS, i

- dynamic, r - portmap, s - static, I - identity, T -

twice

e - extended

NAT from outside:0.0.0.0/0 to

inside:0.0.0.0/0

flags sIT idle

0:01:58 timeout 0:00:00

TCP PAT from

inside:192.168.2.2/17661 to outside:192.168.1.2/17661 flags ri idle 0:01:43 timeout 0:00:30

ASA-5510#

4.- Monitoreo

en router 1841:

Cisco1841#sh ip at trans nat trans

Pro Inside global Inside local Outside local Outside global

tcp 192.168.2.2:17661 192.168.3.10:17661 190.0.0.2:80 190.0.0.2:80

Cisco1841#

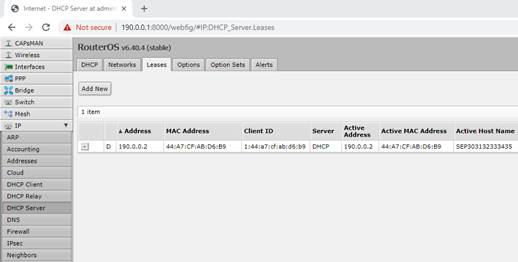

5.- Monitoreo en router

Internet:

La tablet CIUS se conectó al WiFi de este equipo y obtuvo DHCP.

6.- Scan de la Tablet:

C:\>nmap 190.0.0.2 -A

Starting Nmap

7.80 ( https://nmap.org ) at 2019-12-26 20:25 Hora estßndar de Argentina

Nmap scan report for 190.0.0.2

Host is up (0.0059s latency).

Not shown: 998 closed ports

PORT STATE

SERVICE VERSION

80/tcp open http Jetty(i-jetty 2.1)

| fingerprint-strings:

|

---imitido---

|

HTTP/1.1 200 OK

|

Content-Type: text/html; charset=iso-8859-1

|

Content-Length: 4770

|

Server: Jetty(i-jetty

2.1)

|

<html>

|

<head>

|

<meta http-equiv='Content-Type'

content='text/html; charset=utf-8' />

|

<title>Cisco Systems, Inc.</title>

|

</head>

|

---resumido---

|

HTTPOptions:

|

HTTP/1.1 200 OK

|

Allow: GET, HEAD, POST, TRACE, OPTIONS

|

Content-Length: 0

|

Server: Jetty(i-jetty

2.1)

|

RTSPRequest, X11Probe:

|

HTTP/1.1 400 Bad Request

|

Connection: close

|_

Server: Jetty(i-jetty

2.1)

|_http-server-header: Jetty(i-jetty 2.1)

8082/tcp filtered blackice-alerts

1 service unrecognized despite

returning data. If you know the service/version,

please submit the following fingerprint at

https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port80-TCP:V=7.80%I=7%D=12/26%Time=5E0541A6%P=i686-pc-windows-windows%r

SF:(GetRequest,1314,"HTTP/1\.1\x20200\x20OK\r\nContent-Type:\x20text/html;

---resumido---

SF:'http://www\.cisco\.com'><img\x20src='/image/Logo\.png'\x20border='0'\x

SF:20alt='Cisco'\x20/></a>\n\t");

Device type: general purpose|storage-misc|firewall|specialized|WAP

Running (JUST GUESSING): Microsoft

Windows 2003 (96%), Linux 2.6.X (95%), HP embedded (95%),

Cisco

embedded (95%), Essentia embedded (95%), Netgear embedded (95%), Ubiquiti embedded (95%)

---resumido---

No exact OS matches for host (test

conditions non-ideal).

Network Distance: 2 hops (no muestran saltos ni el ASA ni el PIX)

TRACEROUTE (using port 80/tcp)

HOP RTT ADDRESS

1 0.00 ms 192.168.3.1 (el router 1841)

2 0.00 ms 190.0.0.2 (el router

Mikrotik de Internet)

OS and Service detection performed.

Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up)

scanned in 123.85 seconds

7.- Configuraciones de los equipos:

7.1.- Del PIX:

PIX501# sh runn (sólo lo mas relevante)

: Saved

:

PIX Version 6.3(5)

interface ethernet0 auto

interface ethernet1 100full

nameif ethernet0 outside security0

nameif ethernet1 inside security100

!

hostname PIX501

!

fixup protocol http 80

!

access-list PAT permit ip

192.168.1.0 255.255.255.0 any

ip address outside 200.0.0.1

255.255.255.252

ip address inside 192.168.1.1

255.255.255.0

!

global (outside) 1 interface

nat (inside) 1 access-list PAT 0 0

!

route outside 0.0.0.0 0.0.0.0 200.0.0.2 1

timeout xlate

3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225

1:00:00

!

Cryptochecksum:ddded4d877013d8a2ac0d073b7e0c82c

: end

PIX501#

7.2.- Del ASA:

ASA-5510# sh runn (sólo lo mas

relevante)

: Saved

ASA Version 8.4(7)30

!

hostname ASA-5510

!

interface Ethernet0/0

nameif

outside

security-level 0

ip

address 192.168.1.2 255.255.255.0

!

interface Ethernet0/1

nameif

inside

security-level 100

ip

address 192.168.2.1 255.255.255.0

!

object-group network obj-192.168.2.0

network-object

192.168.2.0 255.255.255.0

object-group network obj-192.168.2.2

!

access-list OUTSIDE extended permit tcp any host 192.168.2.2 eq www

!

nat (inside,outside)

source dynamic obj-192.168.2.0 interface

!

route outside 0.0.0.0 0.0.0.0 192.168.1.1

1

!

Cryptochecksum:69eefcd7e4af42e048280807491c1ca1

: end

ASA-5510#

7.3.- Del router

1841:

Cisco1841#sh runn (sólo lo mas

relevante)

Building configuration...

Current configuration

: 1052 bytes

!

version 12.4

!

hostname Cisco1841

!

ip dhcp

excluded-address 192.168.3.1 192.168.3.9

!

ip dhcp pool

DHCP

network 192.168.3.0 255.255.255.0

default-router 192.168.3.1

!

interface FastEthernet0/0

ip

address 192.168.3.1 255.255.255.0

ip

nat inside

!

interface FastEthernet0/1

ip

address 192.168.2.2 255.255.255.0

ip

nat outside

!

ip route 0.0.0.0 0.0.0.0 192.168.2.1

!

ip nat

inside source list 10 interface FastEthernet0/1 overload

!

access-list 10 permit 192.168.3.0 0.0.0.255

!

end

Cisco1841#

(2019) Let's not forget our old ones at Christmas

Rosario, Argentina