CCNA Security Módulo 8 ( lab 2 )

Fecha: 30/6/2010 Instructor: Ernesto Vilarrasa

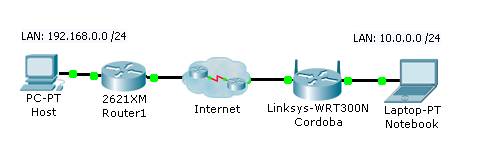

(Imagen de

Packet Tracer 5.2)

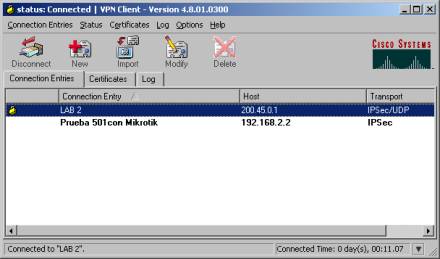

Escenario: en el mismo escenario anterior, en vez de utilizar VPN site to site, implementamos

Easy VPN en Rosario, mediante un gateway y el cliente Cisco-vpnclient-win-is-4.8.01.0300-k9.

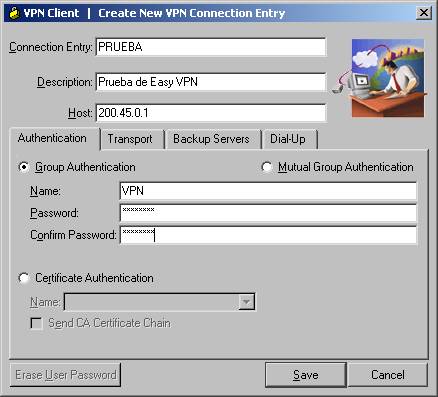

Una vez instalado configuramos haciendo click en NEW y configuramos según captura :

Donde nos pide password: P4ssW0rD

y luego Save

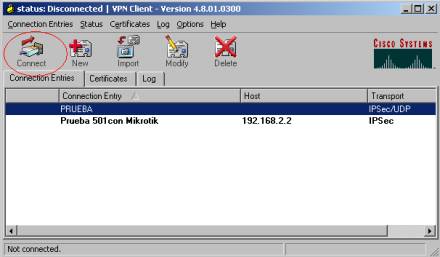

Luego click en Connect

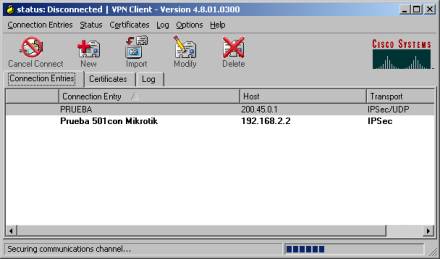

Etapa de conexión....

Conexión establecida

Verificamos:

![]()

C:\Documents and Settings\ernesto>ipconfig

Configuración IP de Windows

Adaptador Ethernet Wireless on board :

Sufijo

de conexión específica DNS :

Dirección IP. . . . . . . . . . . : 10.0.0.110

Máscara de subred . . . . . . . . : 255.255.255.0

Puerta de enlace predeterminada :

se anula el

default gateway

Adaptador Ethernet Intel On board :

Estado

de los medios. . . .: medios desconectados

Adaptador Ethernet

{B0AB690B-77D5-4864-A56C-302596E51F7E}

:

este es el adaptador virtual del

cliente VPN

Sufijo de conexión específica DNS : pruebas.com

Dirección IP. . . . . . . . . . . : 192.168.0.100

Máscara de subred . . . . . . . . : 255.255.255.0

Puerta de enlace predeterminada : 192.168.0.100

Configuración del router:

User Access Verification

Username: remoto

Password: ********* ( Remoto123 )

Rosario>enable

Password:**** ( class )

Rosario#sh runn

Building configuration...

---resumido---

!

hostname Rosario

!

aaa new-model activamos AAA

!

! clientes

validan AAA, el comando NETWORK currícula 3.5.1 página 2

aaa authorization network vpn-group

local

!

username remoto password 0 Remoto123 user administrativo ( exec )

!

crypto isakmp policy 10 fase

I de IKE

encr 3des

authentication

pre-share

group

2

lifetime 3600

crypto isakmp keepalive 20

10 mantiene la conexión activa

!

crypto isakmp client

configuration group VPN donde definimos NAME y

key P4ssW0rD password ingresado en el cliente VPN de los PC

domain pruebas.com

pool remote-pool de este pool obtienen la IP los clientes

!

crypto ipsec transform-set EASYVPN

esp-3des esp-sha-hmac

!

crypto dynamic-map DYNAMICMAP 10 mapa

dinámico, ya que no es

set transform-set EASYVPN un túnel point to point

reverse-route

las rutas aprendidas se instalan en la tabla de enru-

! -tamiento local como rutas estáticas que apuntan a la interfaz de

! cifrado. Cuando el túnel IPSec es derribado, las rutas estáticas

! asociadas serán removidas

!

crypto map CLIENTMAP

isakmp authorization list vpn-group

crypto map CLIENTMAP

client configuration address respond

crypto map CLIENTMAP

65535 ipsec-isakmp dynamic DYNAMICMAP

! máximo valor de policy (65535)

!

interface FastEthernet0/0

ip address

200.45.0.1 255.255.255.252

description

OUTSIDE

crypto map CLIENTMAP

!

interface FastEthernet1/0

ip address

192.168.0.1 255.255.255.0

!

ip local pool remote-pool

192.168.0.100 192.168.0.110

ip route 0.0.0.0 0.0.0.0 200.45.0.2

!

end

Verificamos:

Rosario#sh crypto isakmp sa

dst src

state conn-id slot

status

200.45.0.1

200.45.0.2 QM_IDLE 1 0 ACTIVE

Rosario#sh crypto ipsec sa

interface: FastEthernet0/0

Crypto map

tag: CLIENTMAP, local addr 200.45.0.1

protected

vrf: (none)

local ident (addr/mask/prot/port):

(0.0.0.0/0.0.0.0/0/0)

remote ident

(addr/mask/prot/port): (192.168.0.100/255.255.255.255/0/0)

current_peer

200.45.0.2 port 4500

PERMIT,

flags={}

#pkts

encaps: 84, #pkts encrypt: 84, #pkts digest: 84

#pkts

decaps: 264, #pkts decrypt: 264, #pkts verify: 264

#pkts

compressed: 0, #pkts decompressed: 0

#pkts not

compressed: 0, #pkts compr. failed: 0

#pkts not

decompressed: 0, #pkts decompress failed: 0

#send

errors 0, #recv errors 0

local

crypto endpt.: 200.45.0.1, remote crypto endpt.: 200.45.0.2

path mtu

1500, ip mtu 1500

current

outbound spi: 0xA4CE4A7F(2764982911)

inbound

esp sas:

spi:

0x1718ED07(387509511)

transform: esp-3des esp-sha-hmac ,

in use

settings ={Tunnel UDP-Encaps, }

conn

id: 2002, flow_id: 2, crypto map: CLIENTMAP

sa

timing: remaining key lifetime (k/sec): (4425794/3502)

IV

size: 8 bytes

replay

detection support: Y

Status:

ACTIVE

inbound ah sas:

inbound

pcp sas:

outbound

esp sas:

spi:

0xA4CE4A7F(2764982911)

transform: esp-3des esp-sha-hmac ,

in use

settings ={Tunnel UDP-Encaps, }

conn

id: 2001, flow_id: 1, crypto map: CLIENTMAP

sa

timing: remaining key lifetime (k/sec): (4425815/3500)

IV

size: 8 bytes

replay

detection support: Y

Status:

ACTIVE

outbound

ah sas:

outbound

pcp sas:

Rosario#sh ip local pool

Pool Begin End Free In use

remote-pool 192.168.0.100 192.168.0.110 10 4

Rosario#exit

Connection lost !

(2010) Crazy tales to sleepby uncle Ernest

Rosario, Argentina