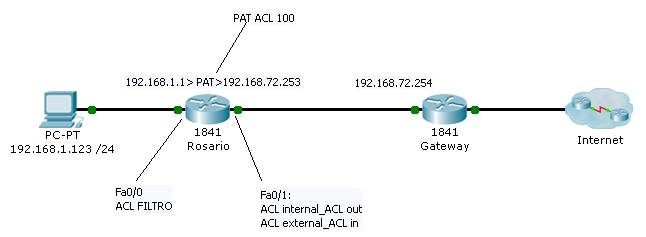

Ejemplo de una ACL para permitir tráfico de

navegación sólo en horarios de oficina

y utilización de una ACL reflexiva para el tráfico

de retorno.

Fecha: 18 de Enero 2013 Clase: CCNA Security v1.1 intensivo

Escenario con equipos

reales, Packet Tracert no soporta estas funciones.

1.

Creamos la ventana de tiempo

Rosario#config t

Rosario(config)#time-range OFICINA

Rosario(config-time-range)#periodic weekdays 9:00 to 18:00

Rosario(config-time-range)#end

Rosario#

2.

Creamos la ACL interna (permisos de salida)

Rosario#config t

Rosario(config)#ip access-list extended FILTRO

Rosario(config-ext-nacl)#remark ACL para controlar trafico saliente

Rosario(config-ext-nacl)#permit udp 192.168.1.0 0.0.0.255 any eq domain (para resolución de DNS)

Rosario(config-ext-nacl)#permit tcp 192.168.1.0 0.0.0.255 any eq 443 time-range

OFICINA

Rosario(config-ext-nacl)#permit tcp 192.168.1.0 0.0.0.255 any eq www time-range

OFICINA

Rosario(config-ext-nacl)#permit tcp 192.168.1.0 0.0.0.255 host 192.168.1.1 eq

telnet (para gestión vía Fa0/0)

Rosario(config-ext-nacl)#end

Rosario#

3.

Creamos la ACL externa (permisos de entrada de tráfico

de retorno)

Rosario(config)#ip access-list extended external_ACL

Rosario(config-ext-nacl)#evaluate web-only-reflexive-ACL

(permitirá lo que genere el reflect de internal_ACL)

Rosario(config-ext-nacl)#evaluate dns-only-reflexive-ACL (permitirá lo que genere el reflect de

internal_ACL)

Rosario(config-ext-nacl)#permit tcp any any eq telnet

(para gestión vía Fa0/1)

Rosario(config-ext-nacl)#exit

Rosario(config)#ip access-list extended internal_ACL

Rosario(config-ext-nacl)#permit tcp any any eq www reflect

web-only-reflexive-ACL timeout 300 (tiempo en

segundos)

Rosario(config-ext-nacl)#permit udp any any eq domain reflect

dns-only-reflexive-ACL timeout 10 (tiempo en segundos)

Rosario(config-ext-nacl)#end

Rosario#

4.Verificamos configuración

Rosario#sh runn

---resumido---

!

interface FastEthernet0/0

ip address

192.168.1.1 255.255.255.0

ip access-group FILTRO

in

ip nat inside

!

interface FastEthernet0/1

ip address

192.168.72.253 255.255.255.0

ip access-group

external_ACL in

ip access-group

internal_ACL out

ip nat outside

!

!

ip nat inside source list 100 interface FastEthernet0/1 overload

!

ip access-list extended FILTRO

remark ACL para

controlar trafico saliente

permit udp

192.168.1.0 0.0.0.255 any eq domain

permit tcp

192.168.1.0 0.0.0.255 any eq 443 time-range OFICINA

permit tcp

192.168.1.0 0.0.0.255 any eq www time-range OFICINA

permit tcp 192.168.1.0 0.0.0.255 host 192.168.1.1 eq telnet

ip access-list extended external_ACL

evaluate

web-only-reflexive-ACL

evaluate

dns-only-reflexive-ACL

permit tcp any any

eq telnet

ip access-list extended internal_ACL

permit tcp any any eq

www reflect web-only-reflexive-ACL timeout 300

permit udp any any

eq domain reflect dns-only-reflexive-ACL timeout 10

!

access-list 100 permit ip 192.168.1.0 0.0.0.255 any (afectada

al PAT)

!

!

time-range OFICINA

periodic weekdays

9:00 to 18:00

!

end

5.Verificamos funcionamiento (generando tráfico http desde un PC 192.168.1.123 conectada a Fa0/0)

Rosario#sh

access-list

Extended IP access list

100 (tráfico que se le realizó PAT)

10 permit ip 192.168.1.0 0.0.0.255 any

(1635 matches)

Extended IP access list

FILTRO

10 permit udp 192.168.1.0 0.0.0.255 any eq

domain (25 matches)

20 permit tcp 192.168.1.0 0.0.0.255 any eq

443 time-range OFICINA (active) (67 matches) (está

dentro del horario)

30 permit tcp 192.168.1.0 0.0.0.255 any eq

www time-range OFICINA (active) (207 matches) (está dentro del horario)

40 permit tcp 192.168.1.0 0.0.0.255 host

192.168.1.1 eq telnet (65 matches) (Telnet PC->

router desde Fa0/0)

Extended IP access list

external_ACL

10 evaluate web-only-reflexive-ACL (1)

20 evaluate dns-only-reflexive-ACL (2)

30 permit tcp any any eq telnet (1528

matches) (Telnet PC-> router desde Fa0/1)

Extended IP access list

internal_ACL

10 permit tcp any any eq www reflect

web-only-reflexive-ACL (522 matches)

20 permit udp any any eq domain reflect

dns-only-reflexive-ACL (50 matches)

Reflexive IP access list

web-only-reflexive-ACL (1) (ventana de tráfico http

de retorno)

permit tcp host

173.194.42.4 eq www host 192.168.72.253 eq 1458 (11 matches) (time left 295) (tráfico IN permitido por ventana de tiempo, deben cumplir

requisitos

permit tcp host

173.194.42.2 eq www host 192.168.72.253 eq 1442 (3 matches) (time left 289) de capas 3 y 4 respecto

al tráfico saliente en ACL internal_ACL)

permit tcp host

74.125.134.95 eq www host 192.168.72.253 eq 1441 (3 matches) (time left 287)

permit tcp host

200.32.12.27 eq www host 192.168.72.253 eq 1437 (3 matches) (time left 287) (tiempo en

segundos para que se cierre el tráfico entrante de esta línea)

permit tcp host

200.32.12.27 eq www host 192.168.72.253 eq 1436 (7 matches) (time left 2)

permit tcp host

200.32.12.27 eq www host 192.168.72.253 eq 1434 (7 matches) (time left 2)

Reflexive IP access list

dns-only-reflexive-ACL (2) (ventana de tráfico dns

de retorno)

permit udp host

8.8.8.8 eq domain host 192.168.72.253 eq 53856 (2 matches)(time left 1)

permit udp host

8.8.8.8 eq domain host 192.168.72.253 eq 56244 (2 matches)(time left 1)

permit udp host

8.8.8.8 eq domain host 192.168.72.253 eq 58377 (2 matches)(time left 0)

Rosario#

6.

Cambiamos la hora del router (para no esperar a las 18:01)

Rosario#clock set

19:00:00 feb 18 2013

Rosario#sh clock

19:00:04.635 UTC Mon Feb

18 2013

Rosario#sh

access-lists

---resumido---

Extended IP access list

FILTRO

10 permit udp 192.168.1.0 0.0.0.255 any eq

domain (41 matches)

20 permit tcp 192.168.1.0 0.0.0.255 any eq

443 time-range OFICINA (inactive) (113 matches) (por lo tanto se denegará todo el tráfico al final

30 permit tcp 192.168.1.0 0.0.0.255 any eq

www time-range OFICINA (inactive) (351 matches) de la ACL por el

deny ip any any implícito)

40 permit tcp 192.168.1.0 0.0.0.255 host

192.168.1.1 eq telnet (338 matches)

---resumido---

Rosario#

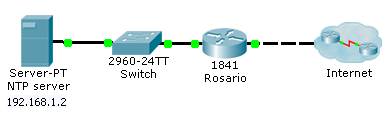

7. Sincronizando fecha y hora contra un servidor NTP para

la ACL basadas en tiempo, de lo contrario la fecha y

hora

pueden perderse en

el reinicio del router y por lo tanto la ACL no bloquea o permite como

corresponde.

Rosario#sh clock

*0:3:53.112 UTC Mon Mar

1 1993

Rosario#conf t

Enter configuration

commands, one per line. End with CNTL/Z.

Rosario(config)#ntp server 192.168.1.2

Rosario(config)#ntp update-calendar

Rosario(config)#^Z

Rosario#sh clock

*16:12:28.46 UTC Fri Apr

11 2014

Rosario#

(2013) Networking broke my mind

(2014) Networking

for lonely nights

Rosario, Argentina